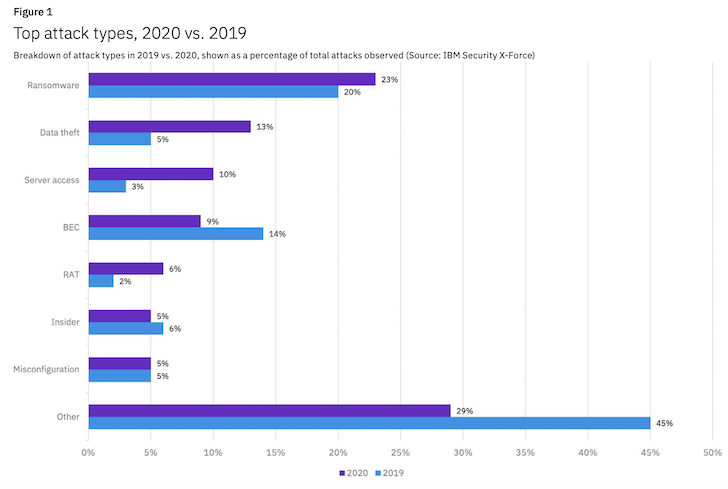

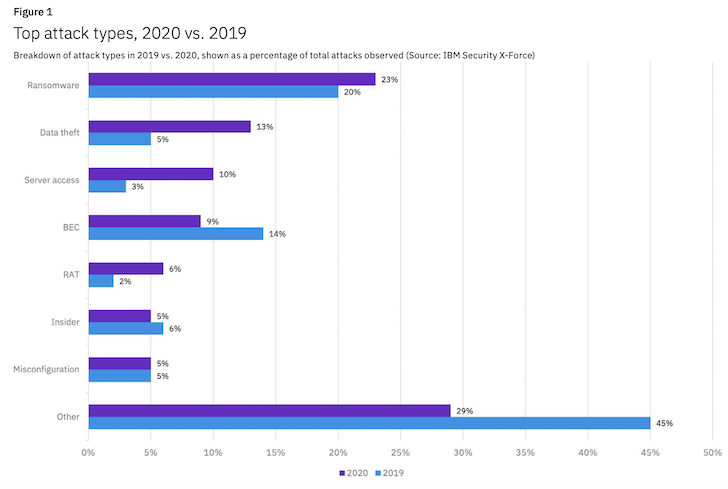

Le 20 janvier dernier, nous vous faisions part d’une étude réalisée par la société de sécurité informatique Emsisoft qui révélait qu’une multitude de collectivités publiques, d’institutions gouvernementales, d’universités et d’entreprises du secteurs privé avaient été victimes de cyberattaques au cours de l’année 2020. Le rapport pointant du doigt une probable explosion des attaques informatiques à l’aide de ransomware, à savoir les logiciels à rançon-. Et bien il n’aura pas fallu longtemps pour qu’une autre étude vienne confirmer ces craintes. Pour IBM Security, la filiale du groupe dédié à la protection contre les attaques informatiques, l’année 2020 a été particulièrement rude pour les réseaux des industriels et plus particulièrement pour les secteurs déjà fortement impacté par la pandémie, tels que la santé, l’industrie manufacturière ou encore l’énergie. Le nombre de cyberattaques contre ces industries a en effet doublé par rapport à l’année dernière, selon le rapport X-Force Threat, Intelligence Index 2021 publié par IBM la semaine dernière. Les réseaux industriels ont ainsi été les cibles de 23% du total des cyberattaques effectuées à l’aide d’un ransomware.

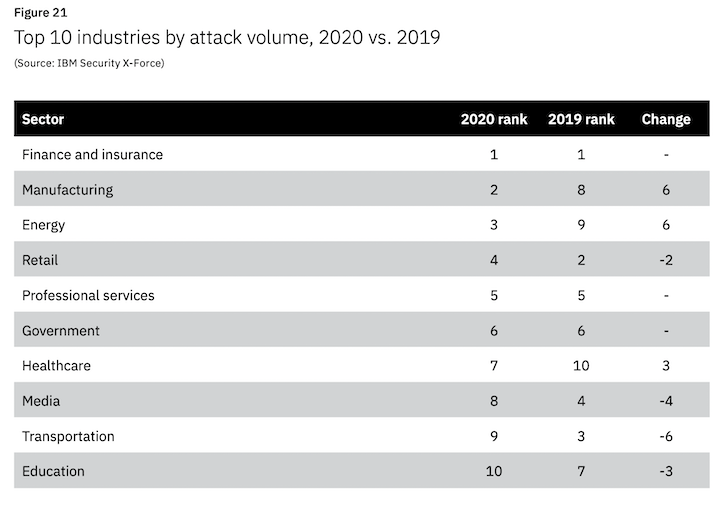

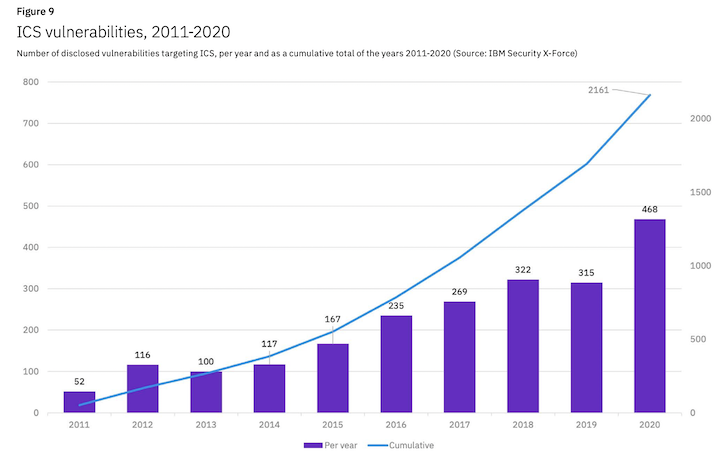

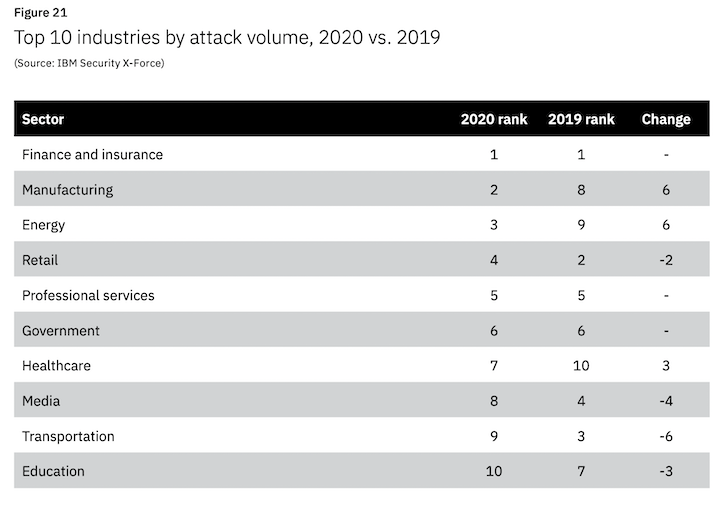

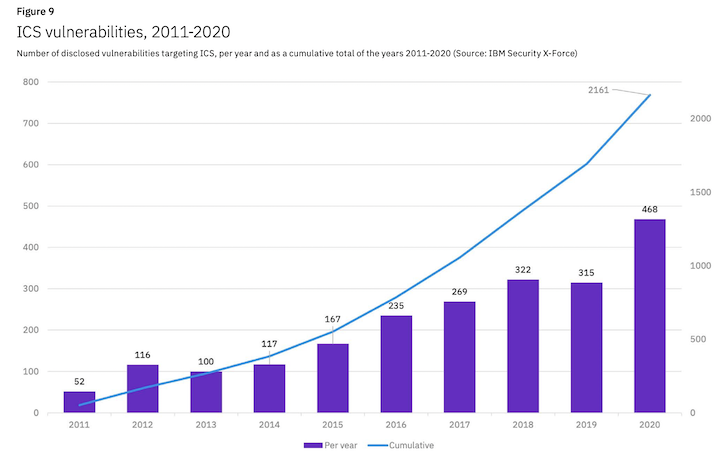

L’industrie manufacturière est particulièrement touchée : elle est devenue en 2020 la deuxième cible la plus privilégiée par les hackers, alors qu’elle n’était qu’à la huitième position de ce même classement l’année dernière. Ces cibles paraissent de plus en plus attractives pour les cyberattaquants qui y voient une garantie de toucher un acteur dont l’activité se retrouve complètement paralysée et qui est en mesure de payer une rançon importante dans de courts délais. Selon les chercheurs d’IBM, 59% des attaques par ransomware ne se contentent plus de chiffrer les données de leurs cibles, ce qui peut être paré par l’utilisation de sauvegardes régulières, mais les récupèrent aussi pour menacer de les rendre publiques. Les cyberattaquants ont profité des vulnérabilités des SCI –Systèmes de Contrôle Industrie-, très utilisés dans l’industrie manufacturière et l’énergie. L’équipe de recherche d’IBM a recensé 468 nouvelles failles dans ces systèmes l’année dernière alors qu’elle n’en avait dénombré que 315 en 2019. « Les vulnérabilités du SCI sont préoccupantes car elles augmentent les risques pour des systèmes de contrôle industriel et peuvent entrainer des réactions en chaine destructrices », résume les chercheurs d’IBM dans leur rapport.

Un front européen plus ciblé

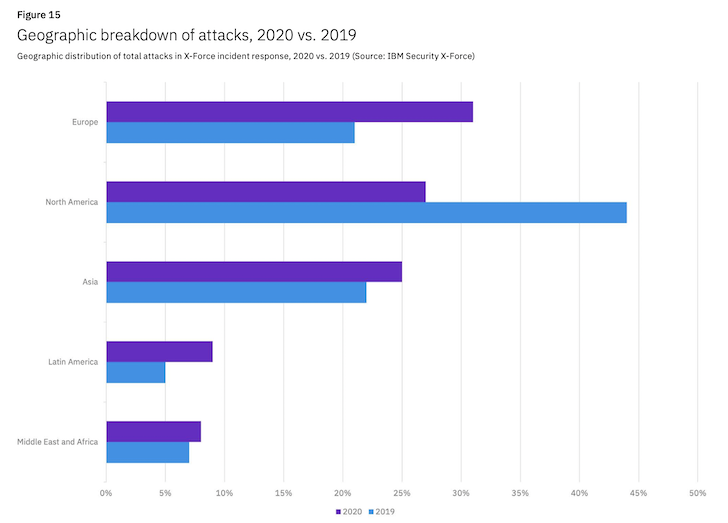

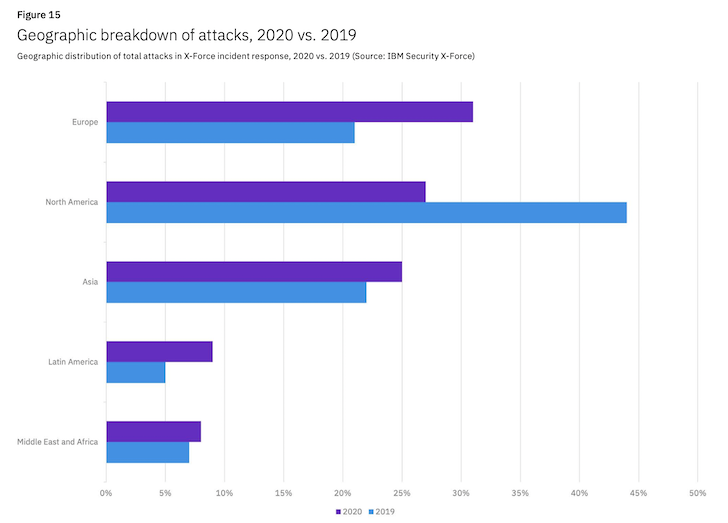

L’équipe d’IBM a aussi relevé un nombre important d’attaques de spear phishing -attaques d’hameçonnage par email mais particulièrement soignées pour cibler un destinataire en particulier- contre des industriels et des ONG impliqués dans la chaîne d’approvisionnement des vaccins contre le COVID19. Par ailleurs, 2020 a également vu une augmentation notable des familles de malware ciblant GNU/Linux. 56 nouvelles familles de virus visant ce système d’exploitation seraient apparues pendant l’année, chiffre jamais approché depuis 2010. Les auteurs du rapport supposent que la transition vers le cloud de beaucoup d’entreprises, secteur où GNU/Linux est très utilisé, aurait particulièrement attiré les cyberattaquants vers l’OS libre cette année. Selon l’équipe d’IBM Security, l’Europe a été spécialement visée par les cyberattaquants l’année dernière. Elle fait même figure de première zone géographique attaquée selon ce rapport en concentrant 31% des cyberattaques dans le monde devant l’Amérique du Nord -27%- et la zone Asie-Pacifique qui réunit, elle, 25% des cibles attaquées. En 2019, l’Europe ne concentrait pourtant que 21% des attaques mondiales.